Ataki typu „phishing” to cyberprzestępczość, w której użytkownicy są oszukiwani tak, aby udostępniać swoje dane osobowe, takie jak dane karty kredytowej i hasła, i dać hakerom dostęp do swoich urządzeń, często nawet nie wiedząc, że to zrobili. Jest to w zasadzie infekcja atakująca Twój komputer, która ma za zadanie przechytrzyć Cię byś ją pobrał.

Hakerzy stosują socjotechniki, aby ich ofiary klikały, udostępniały informacje lub pobierały pliki.

Dla phishingowych hakerów twoja ignorancja jest dla nich błogosławieństwem. Na szczęście, ponieważ oszustwa phishingowe wymagają byś naprawdę dał się przechytrzyć, jeśli zdajesz sobie sprawę z problemu, to stosunkowo łatwo ich uniknąć. Jak więc identyfikować i unikać ataków phishingowych? Wyjaśnimy poniżej …

- Jak działa phishing

- Różne typy ataków phishingowych

- Jak wykryć oszustwo phishingowe

- Jak chronić się przed oszustwami typu phishing

- Co zrobić, jeśli zostałeś złapany na oszustwo phishingowe

- Najlepsze oprogramowanie antywirusowe do ochrony przed atakami phishingowymi

Jak działa phishing

Kiedy oznaczamy typy złośliwego oprogramowania, takie jak wirusy, oprogramowanie szpiegujące lub adware, mamy na myśli formę jaką przybiera infekcja. Wyłudzanie informacji stanowi wyjątek od tej reguły, ponieważ dotyczy tego jak wystąpił problem, a nie tego jak się zachowuje.

Phishing jest zatem skuteczny, gdy ofiara kliknie w link lub pobierze plik, nieświadomie zezwalając złośliwemu oprogramowaniu na przeniknięcie do urządzenia. Rozwinęliśmy różne sposoby, w jakie możesz zostać oszukany poniżej:

Różne typy ataków phishingowych

Oszustwa e-mailowe

Ataki phishingowe, w ich najbardziej powszechnej formie, to wiadomości e-mail, które zachęcają odbiorcę do podjęcia działań, zazwyczaj w celu osiągnięcia jednego z dwóch celów:

- Nakłanianie Cię do udostępniania danych osobowych

- Oszukanie Cię, byś pobrał szkodliwe złośliwe oprogramowanie

Po uzyskaniu dostępu hakerzy mogą zyskać dostęp do Twojego konta bankowego, wykraść Twoją tożsamość lub dokonać fałszywych zakupów w Twoim imieniu.

W ciągu ostatnich kilku lat oszustwa e-mailowe wzrosły o ponad 400%. Rozwój i sukces phishingu e-mailowego doprowadził również do powstania pobocznych typów tej metody. Poniżej omówimy więcej:

SMiShing

Jak sama nazwa wskazuje, SMiShing jest podobny do oszustwa e-mailowego, ale oszukuje użytkowników za pomocą wiadomości tekstowych. Wiele osób wie o phishingu e-mailowym; jednak mniej podejrzane są wiadomości SMS, co zwiększa prawdopodobieństwo oszustwa.

Spear phishing

Spear phishing wykorzystuje te same metody, co powyższe oszustwa, ale atakuje konkretną osobę. Możesz zobaczyć ciąg wiadomości e-mail zaprojektowanych, aby nakłonić Cię do działania. Ataki typu spear phishing mogą być również skierowane na wiele platform komunikacyjnych.

Whaling

Podobnie jak spear phishing, whaling (wielorybnictwo) jest również skierowane na pojedynczą osobę lub organizację. Jednak zazwyczaj jest to ktoś, kto ma dużo do stracenia, na przykład dyrektorzy generalni, gwiazdy, politycy lub zamożne rodziny.

Istnieją niekończące się sposoby na oszustwa phishingowe, ale używają podobnej przynęty, aby oszukać swoje ofiary. Jak więc możesz zidentyfikować te oszustwa, aby ich uniknąć? Oto jak…

Jak wykryć oszustwo phishingowe

Z biegiem lat phishing rozwinął się z fałszywych wiadomości e-mail do złożonych strategii mających na celu oszukiwanie odbiorców. Na szczęście wiedza to potęga, a czerwone flagi pomagają wykryć próbę wyłudzenia informacji. Oto kilka oczywistych znaków, na które należy zwrócić uwagę:

Naśladują zaufane marki

Standardowa praktyka bezpieczeństwa cybernetycznego polega na tym, aby nigdy nie otwierać wiadomości e-mail od nieznanych nadawców. Aby to ominąć, hakerzy naśladują zaufane marki. Możesz otrzymać wiadomość od Apple, Amazon lub Twojego banku, która wydaje się być oryginalna, ale w rzeczywistości zawiera złośliwe oprogramowanie phishingowe.

Znajdują się w nich błędy i literówki

Hakerzy nie inwestują w korektorów … celowo. Chcą tylko skupić się na najbardziej łatwowiernych ofiarach, więc oszustwa phishingowe często zawierają rażące błędy, takie jak literówki lub błędy ortograficzne. Niezdarne formatowanie, złe rozmieszczenie grafiki i losowe zmiany czcionek są charakterystycznymi znakami.

Wykorzystanie taktyk zastraszania

Taktyka ponaglania i strachu to dwie znane taktyki marketingowe, które skłaniają klientów do szybkiego działania. Przestępcy stosują również te metody w oszustwach phishingowych, aby ofiary klikały bez zastanowienia. Mogą twierdzić, że Twoje konto bankowe zostanie wkrótce zamknięte, będziesz musiał zapłacić grzywnę, jeśli nie będziesz współpracował, lub że nastąpiło naruszenie bezpieczeństwa.

Są wysyłane przez nieoficjalny adres e-mail

Nawet jeśli oszuści mogą doskonale odtworzyć styl marki i poczty e-mail zaufanej firmy, nigdy nie mogą korzystać z oficjalnego adresu firmy. Większość złośliwego oprogramowania phishingowego jest wysyłana z całkowicie losowych adresów e-mail, ale czasami mogą mieć podobny adres.

Przed udzieleniem odpowiedzi warto sprawdzić stronę internetową firmy, aby uzyskać oficjalne dane kontaktowe.

„To zbyt dobre, by mogło być prawdziwe”

Obok stosowania taktyki przestraszenia, oszustwa phishingowe pogrywają sobie również na naszej materialistycznej naturze. Wiadomości, że wygrałeś iPada, egzotyczne wakacje lub milion dolarów to klasyczne oszustwa. Pamiętaj, że jeśli wygląda to zbyt dobrze, aby mogło być prawdziwe, to prawdopodobnie tak właśnie jest.

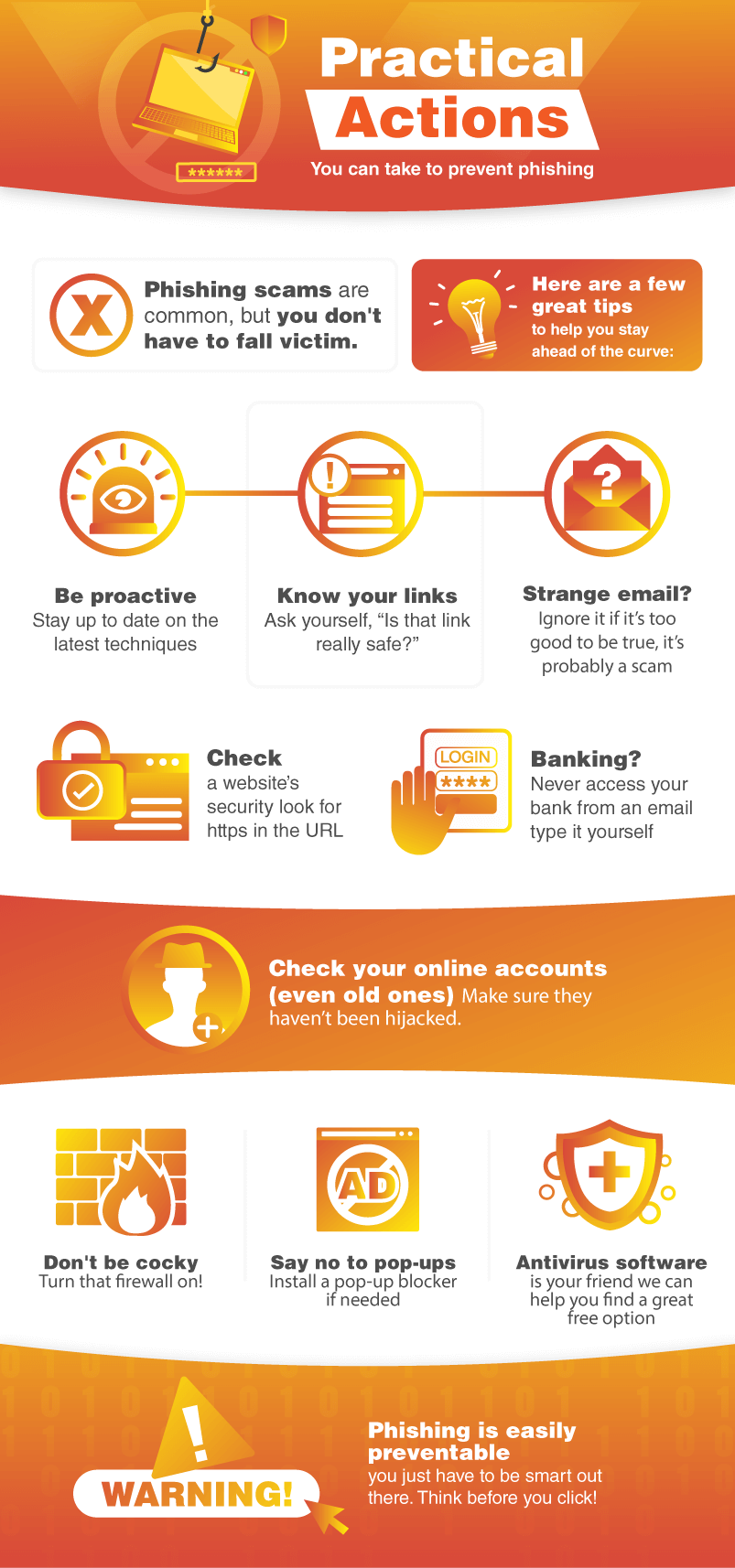

Jak chronić się przed phishingiem

Najlepszym sposobem na zabezpieczenie się przed oszustwami typu phishing jest prawidłowe sprawdzanie wszystkich wiadomości. Jeśli nie dasz się nabrać na oszustwo, nie będziesz musiał się martwić o złośliwe oprogramowanie. Jednakże istnieją inne taktyki, aby jeszcze bardziej zmniejszyć szanse na padnięcie ofiarą. Obejmują one:

- Wybieranie renomowanych usług e-mail z filtrami antyspamowymi, które próbują wyeliminować wiadomości phishingowe. Nie są w 100% skuteczne, ale mogą zmniejszyć zagrożenie.

- Korzystanie z wysokiej jakości pakietu antywirusowego z ochroną przed phishingiem. Oznaczają one podejrzane wiadomości i ostrzegają, gdy odwiedzasz coś, co może być fałszywą witryną.

- Trzymanie się bezpiecznych domen za pomocą https:// i warstw SSL, aby upewnić się, że korzystasz tylko z zaufanych witryn.

Zostałeś złapany na oszustwo phishingowe. Co teraz?

Bez względu na to, jak bardzo się starasz, błędy się zdarzają. Jeśli przypadkowo udostępnisz dane osobowe lub pobierzesz szkodliwe oprogramowanie, wykonaj następujące kroki, aby zmniejszyć szkody:

Uruchom pełne skanowanie systemu

Pierwszym krokiem jest wykonanie pełnego skanowania systemu. Jeśli zakontraktowałeś złośliwe oprogramowanie, może ono szpiegować Twoją aktywność lub przechwytywać Twoje dane. Skorzystaj z programu antywirusowego, aby poddać je kwarantannie i usunąć infekcję, zanim zrobisz cokolwiek innego.

Nie masz programu antywirusowego i szukasz dobrego? Przetestowaliśmy wszystkie 47 antywirusów dostępnych na rynku, abyś mógł znaleźć odpowiedni dla siebie.

Zgłoś problem

Następnie zgłoś atak wszystkim odpowiednim stronom. Dotyczy to Twojego dostawcy poczty e-mail, banku i komisji ds. Zwalczania nadużyć finansowych w Twoim kraju (na przykład Federalnej Komisji Handlu w USA).

Ostrzeganie tych organizacji pozwala im na zmniejszenie szans na dalsze ataki, ale także daje wiarygodność, jeśli Twoje konto bankowe zostanie okradzione.

Zmień swoje hasła

Natychmiast zmień wszystkie swoje hasła. Złośliwe oprogramowanie może przechwytywać te dane w kilka sekund, więc lepiej być bezpiecznym niż żałować. Wybierz unikalne, złożone kombinacje haseł, które używają różnych symboli i liter zarówno w małych, jak i dużych literach.

Najlepsze oprogramowanie zabezpieczające przed atakami phishingowymi

Przetestowaliśmy wszystkie 47 najlepszych pakietów zabezpieczeń na rynku, w zależności od ceny, opinii użytkowników i tego, czy zawierają zaporę ogniową albo nie. Chociaż prawie każdy wysokiej jakości program antywirusowy ochroni Cię przed atakami phishingowymi, zalecamy korzystanie z antywirusa , który jest wyposażony w zaporę ognioową aby jeszcze lepiej Cię chronić.

Nie pozwól, by phisherzy zniszczyli twoje życie

Ponieważ phishing jest aktem nakłonienia kogoś do zrobienia czegoś, czego chcą, żadne oprogramowanie nigdy nie będzie w stanie całkowicie Cię przed tym chronić. Ale jak wspomnieliśmy powyżej, wiedza to potęga.

Jeśli zdajesz sobie sprawę z typowych czerwonych flagach, na które należy zwrócić uwagę, będziesz lepiej przygotowany do identyfikacji fałszywych wiadomości i unikania oszustwa. Połącz to z wysokiej jakości pakietem zabezpieczeń, aby powiadamiał Cię o wszelkich szkodliwych programach, które się pojawiają i możesz mieć pewność, że Twoje dane osobowe będą bezpieczne.

Aby uzyskać więcej informacji, zapoznaj się z naszym obszernym przewodnikiem phishingowym, aby chronić się przed wszelkiego rodzaju zagrożeniami phishingowymi.