Jak testujemy menedżery haseł

Menedżery haseł przechowują i automatycznie wypełniają hasła, dzięki czemu użytkownicy nie muszą pamiętać ani ręcznie wpisywać wszystkich swoich danych logowania za każdym razem, gdy logują się na konto w Internecie. Nasi recenzenci przeprowadzają serię testów, aby poznać wady i zalety menedżera haseł.

Tak wykonujemy testy menedżerów haseł:

Podział na kategorie

- 5% - Zakup i pobieranie

- 10% - Instalacja i konfiguracja

- 20% - Bezpieczeństwo i szyfrowanie

- 20% - Podstawowe funkcje

- 15% - Dodatkowe funkcje

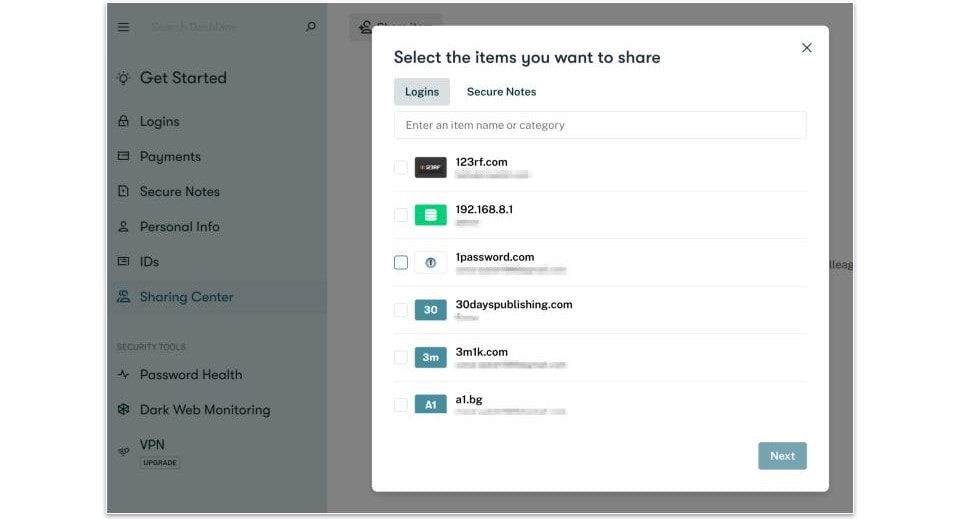

- 10% - Plany dla wielu użytkowników i udostępnianie haseł

- 10% - Cena

- 10% - Obsługa klienta i zwrot kosztów