Masz mało czasu? Jak usunąć hakera ze swojego smartfona:

- Przeskanuj telefon. Użyj renomowanej aplikacji antywirusowej, takiej jak Norton, aby przeskanować telefon pod kątem złośliwego oprogramowania i podejrzanej aktywności.

- Usuń wszystkie znalezione zagrożenia. Po zakończeniu skanowania postępuj zgodnie z zaleceniami programu antywirusowego, aby usunąć wszelkie zagrożenia.

- Zachowaj czujność i praktykuj dobrą higienę cybernetyczną. Aktualizuj swój program antywirusowy, aby mieć pewność, że wszystkie funkcje ochrony w czasie rzeczywistym pozostają włączone. Zachowaj ostrożność online i uważaj na to, co pobierasz.

Zabezpieczenie smartfona jest ważniejsze niż kiedykolwiek. Prawdopodobnie wszędzie zabierasz ze sobą smartfona i na pewno nie chcesz nosić hakera w kieszeni, kradnącego Twoje dane i naruszającego Twoją prywatność.

Każdego dnia niezliczone osoby napotykają problemy, doświadczają na przykład nieautoryzowanego dostępu do danych osobowych i poufnych informacji oraz utraty kontroli nad swoimi urządzeniami. W związku z tym, jeśli podejrzewasz, że Twój telefon jest zagrożony, musisz podjąć szybkie działania, aby odzyskać kontrolę i chronić swoją prywatność.

Wysokiej jakości program antywirusowy to najskuteczniejszy sposób na zapewnienie ochrony telefonu przed hakerami i zabezpieczenie przed przyszłymi włamaniami. Gorąco polecam Norton, ponieważ jest to najlepszy program antywirusowy w 2025, oferujący szeroką gamę przydatnych funkcji bezpieczeństwa i bezbłędną ochronę przed złośliwym oprogramowaniem. Oferuje również 60-dniową gwarancję zwrotu pieniędzy bez ryzyka, co daje dużo czasu na wypróbowanie.

60 DNI BEZ RYZYKA — WYPRÓBUJ NORTON TERAZ

Jak sprawdzić, czy Twój telefon został zhakowany

Oto kilka znaków ostrzegawczych, które mogą wskazywać, że ktoś Cię zhakował:

- Nietypowe rozładowanie baterii. Jeśli bateria telefonu wyczerpuje się szybciej niż zwykle, może to być oznaka tego, że w tle działa złośliwe oprogramowanie.

- Nieznane aplikacje. Widzisz aplikacje, których instalacji nie pamiętasz? Może to oznaczać, że haker uzyskał dostęp i zainstalował złośliwe oprogramowanie.

- Zwiększone wykorzystanie danych. Kolejnym sygnałem ostrzegawczym jest nagły wzrost wykorzystania danych. Wiele rodzajów złośliwego oprogramowania będzie wykorzystywać połączenie danych do przesyłania informacji z telefonu.

- Wyskakujące reklamy. Nadmiar wyskakujących reklam może pochodzić z oprogramowania reklamowego umieszczonego przez hakera w celu generowania przychodów lub, co gorsza, w celu nakłonienia Cię do pobrania większej liczby złośliwego oprogramowania.

- Spowolniona wydajność. Jeśli Twój telefon jest wyjątkowo wolny lub często się zawiesza, może być obciążony złośliwymi zasobami związanymi z przechwytywaniem oprogramowania.

- Nieznane połączenia/SMS-y. Śledź dzienniki połączeń i wiadomości. Jeśli widzisz SMS-y lub połączenia z numerów, których nie rozpoznajesz, zwłaszcza jeśli są to numery międzynarodowe, może to być oznaką naruszenia.

- Zmienione ustawienia. Jeśli Twoje ustawienia zostały zmienione bez Twojej wiedzy, zwłaszcza te związane z bezpieczeństwem i prywatnością, może to być robota intruza.

- Nieautoryzowane zakupy. Sprawdź, czy na Twoim koncie nie ma nieautoryzowanych zakupów lub przelewów pieniężnych. Hakerzy często celują w dane finansowe.

Jak usunąć hakera z telefonu

Odkrycie, że Twój telefon został zhakowany, może być niepokojące, ale istnieją kroki, które możesz podjąć, aby zabezpieczyć swoje dane i odzyskać swoje urządzenie. Niniejsza instrukcja dotyczy zarówno urządzeń z systemem Android, jak i iOS.

Krok 1. Zainstaluj skuteczny program antywirusowy dla urządzeń mobilnych

Zacznij od zainstalowania na telefonie renomowanej aplikacji antywirusowej, takiej jak Norton. Pomoże Ci to wykryć i usunąć złośliwe oprogramowanie. Niezależnie od tego, jaką aplikację wybierzesz, upewnij się, że otrzymasz ją z oficjalnego sklepu (Google Play dla użytkowników Androida i Apple App Store dla użytkowników iPhone ‘a). Aplikacje pochodzące z zewnętrznych sklepów z aplikacjami mogły nie zostać odpowiednio sprawdzone pod kątem złośliwego oprogramowania.

Krok 2. Uruchom skanowanie antywirusowe

Otwórz aplikację antywirusową i uruchom pełne skanowanie (tylko Android). Spowoduje to zidentyfikowanie złośliwego oprogramowania lub podejrzanych aplikacji w telefonie. Postępuj zgodnie z zaleceniami aplikacji, aby usunąć lub poddać kwarantannie wszelkie zagrożenia. Większość aplikacji antywirusowych na iPhone’a nie jest wyposażona w skaner bezpośredni (ponieważ na ogół go nie potrzebują). Użytkownicy iOS powinni upewnić się, że wszystkie funkcje bezpieczeństwa wybranej aplikacji są włączone. Spowoduje to bierne skanowanie telefonu w poszukiwaniu złośliwych aplikacji i innych zagrożeń.

Krok 3. Usuń nierozpoznane aplikacje

Ręcznie sprawdź, czy w telefonie nie ma żadnych aplikacji, których nie rozpoznajesz. Jeśli je znajdziesz, natychmiast je odinstaluj. Możesz to zrobić, naciskając długo ikonę aplikacji, a następnie wybierając Odinstaluj na telefonach z Androidem lub Usuwanie aplikacji, jeśli używasz iPhone’a.

Krok 4. Zaktualizuj swój system operacyjny

Upewnij się, że system operacyjny Twojego telefonu jest aktualny. Hakerzy często wykorzystują znane luki w starszej wersji oprogramowania. Na Androidzie przejdź do Ustawienia > System > Zaawansowane > Aktualizacja systemu. Na iOS przejdź do Ustawienia > Ogólne > Uaktualnienia.

Krok 5. Przywracanie ustawień fabrycznych

Jeśli uważasz, że haker jest nadal aktywny, rozważ przywrócenie ustawień fabrycznych telefonu. Pamiętaj, że spowoduje to usunięcie wszystkich danych, więc najpierw wykonaj kopię zapasową niezbędnych plików i nośników. Na Androidzie przejdź do Ustawienia > System > Opcje resetu > Wymaż wszystkie dane. Na iOS przejdź do Ustawienia > Ogólne > Resetuj > Wymaż zawartość i ustawienia.

Krok 6. Zabezpiecz swoje konta online

Zmień hasła do wszystkich swoich kont, zwłaszcza jeśli masz zapisane hasła w telefonie. Pamiętaj, aby tworzyć silne, unikalne hasła i rozważ użycie bezpiecznego menedżera haseł, takiego jak 1Password, do tworzenia i przechowywania haseł, których nie można zhakować. Zalecam również włączenie uwierzytelniania dwuskładnikowego, gdy tylko jest to możliwe, dla dodatkowego bezpieczeństwa.

Krok 7. Powiadom swoje kontakty

Poinformuj swoje kontakty, że Twój telefon został naruszony. Hakerzy często używają zainfekowanych urządzeń do rozprzestrzeniania złośliwego oprogramowania i popełniania cyberprzestępstw. Poinformowanie znajomych o tym, co się stało, pomoże im zachować czujność i zapobiegnie kolejnym włamaniom.

Krok 8. Regularnie monitoruj uprawnienia aplikacji

Regularnie sprawdzaj uprawnienia przyznane aplikacjom, w szczególności tym, które mają dostęp do Twoich kontaktów, aparatu lub lokalizacji. Cofnij uprawnienia, które nie są konieczne. Użytkownicy Androida mogą to zrobić, przechodząc do Ustawienia > Aplikacja > Zezwól. Użytkownicy iOS powinni przejść do Ustawienia i wybrać konkretną aplikację, aby zarządzać jej uprawnieniami.

Krok 9. Kopia zapasowa ważnych danych

Na koniec zacznij regularnie tworzyć kopie zapasowe swoich danych. Jest to mądry środek zapobiegawczy, który należy podjąć, aby w przypadku naruszenia bezpieczeństwa urządzenia w przyszłości nie stracić ważnych informacji. Użytkownicy iOS mogą korzystać z iCloud, podczas gdy użytkownicy Androida mogą korzystać z Dysku Google, zewnętrznej karty SD lub innej usługi tworzenia kopii zapasowych, takiej jak Dropbox.

Najlepsze aplikacje antywirusowe do usuwania hakerów z telefonu (Android i iOS) w 2025

Krótkie podsumowanie najlepszych antywirusów na smartfony w 2025:

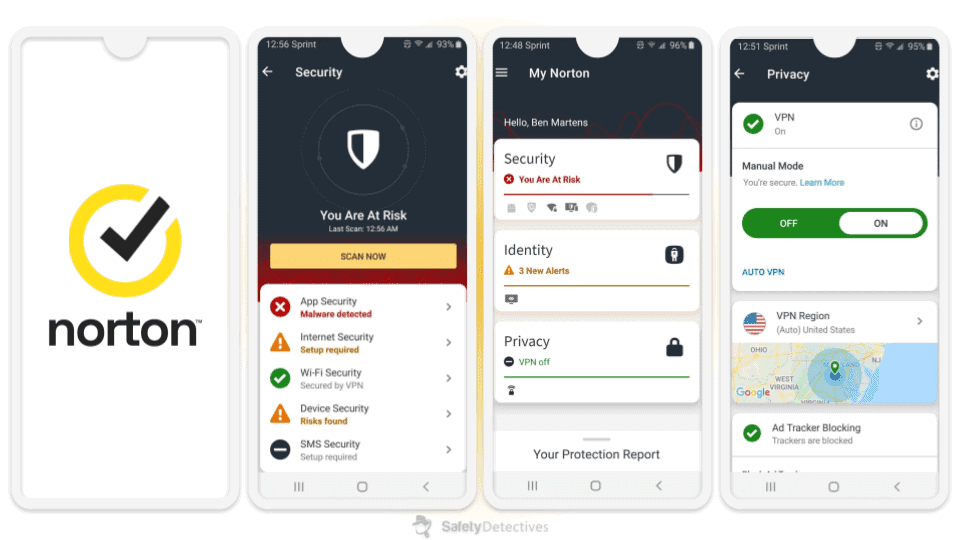

- 🥇 1. Norton: Najlepszy program antywirusowy do usuwania hakerów z urządzenia mobilnego w 2025.

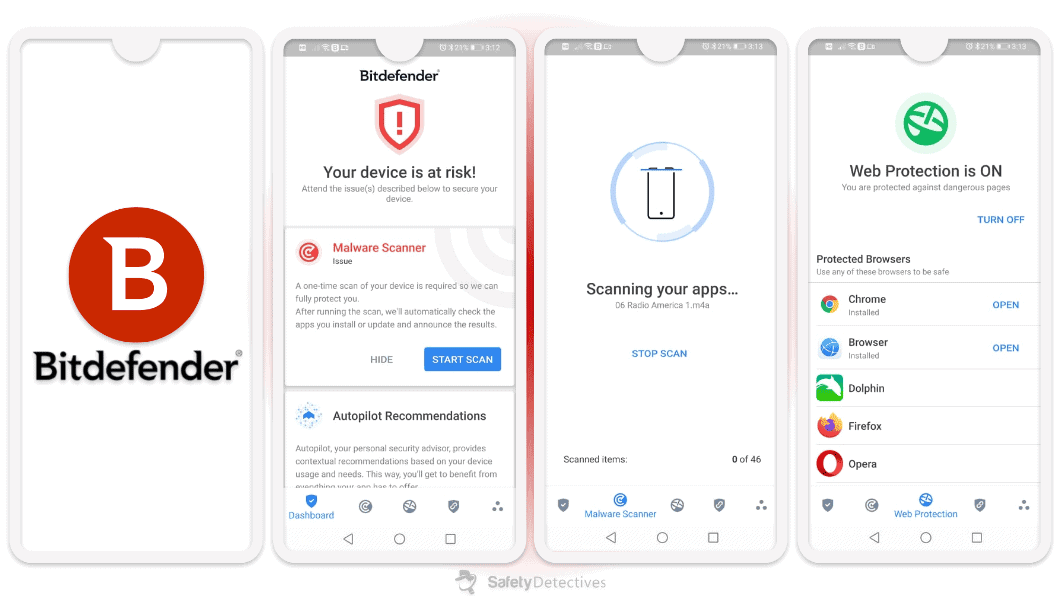

- 🥈 2. Bitdefender: Skaner w chmurze do wykrywania i usuwania hakerów z telefonu.

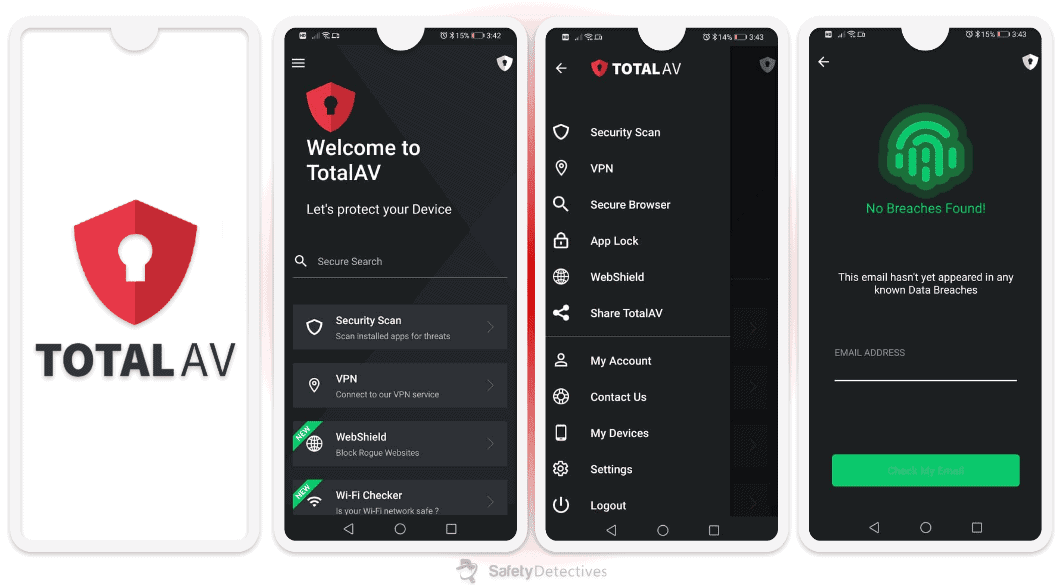

- 🥉 3. TotalAV: Dobre narzędzia do optymalizacji systemu w celu poprawy wydajności telefonu.

🥇1. Norton: Najlepszy program antywirusowy do usuwania hakerów z urządzenia mobilnego w 2025.

Norton to najlepszy program antywirusowy do uwalniania telefonu ze szponów hakerów. Jest to również najwyżej oceniany przez nas program antywirusowy w 2025. Jego najnowocześniejszy silnik antymalware, w połączeniu z szeregiem narzędzi bezpieczeństwa internetowego, oferuje kompleksową ochronę. Norton wyróżnia się również w ochronie urządzeń mobilnych przed atakami cybernetycznymi, zapewniając prywatność i optymalizując wydajność. Filtr spamu SMS to wyróżniająca się funkcja, która pozwala pozbyć się irytujących wiadomości tekstowych, jednocześnie chroniąc urządzenie przed atakami phishingowymi.

Silnik antymalware (dostępny tylko na Androidzie) wykorzystuje uczenie maszynowe i zaawansowaną analizę heurystyczną, umożliwiając identyfikację i eliminację szerokiej gamy złośliwego oprogramowania, którego hakerzy często używają do infiltracji telefonów komórkowych. W moich testach Norton bezbłędnie wykrył każdą próbkę złośliwego oprogramowania, którą pobrałem na mojego Androida, w tym wirusy, trojany, keyloggery, exploity, robaki, rootkity, ataki zero-day, oprogramowanie szpiegujące, oprogramowanie ransomware i cryptojackery.

Oprócz doskonałej ochrony przed złośliwym oprogramowaniem Norton zapewnia również:

- Aplikacje na iOS, jak i Androida w języku polskim

- „App Advisor” (tylko Android).

- Ochronę sieci WWW.

- Safe Web i Safe Search.

- Monitorowanie Wi-Fi.

- Nieograniczona ilość danych VPN (z planami 360) z serwerami w Polsce i wielu innych krajach.

- Bezpieczny kalendarz (dla iOS).

- Filtr spamu SMS.

- Menedżer haseł (osobna aplikacja).

- Ochrona przed kradzieżą tożsamości LifeLock (oddzielna aplikacja).

- I więcej…

Jestem wielkim fanem programu Norton App Advisor, który skanuje aplikacje przed ich pobraniem, aby upewnić się, że nie są złośliwe. Informuje również, które z istniejących aplikacji zużywają najwięcej baterii, które z nich wiążą się z ryzykiem utraty prywatności, a które zostały zainstalowane w ciągu ostatnich 30 dni. Moim jedynym problemem z App Advisor jest to, że nie jest dostępny dla iPhone’ów.

Bardzo podoba mi się również VPN Nortona, ponieważ jest to jedna z najlepszych sieci VPN z pakietem antywirusowym na rynku. Jest bardzo przyjazny dla użytkownika, zapewnia 256-bitowe szyfrowanie AES, politykę braku logów, wyłącznik awaryjny, nieograniczoną ilość danych przeglądania, blokadę reklam (tylko iOS) i dzielone tunelowanie. Może nie być tak dobry, jak samodzielna sieć VPN, ale z pewnością jest wystarczająco dobry, aby szyfrować dostęp do sieci i chronić telefon przed hakerami podczas korzystania z publicznej sieci Wi-Fi. Ponadto ma również narzędzie do monitorowania Wi-Fi, które analizuje sieci pod kątem luk w zabezpieczeniach.

Norton Mobile Security kosztuje 19,99 US$ / rok* i obejmuje 1 urządzenie z systemem iOS lub Android. Jednak najlepszy plan Norton, Norton 360 Deluxe, obejmuje do 5 urządzeń, w tym komputery Mac i Windows, za 49,99 US$ / rok*. To świetny wybór, jeśli chcesz chronić więcej niż tylko swój telefon. Wszystkie plany Norton są objęte 60-dniową gwarancją zwrotu pieniędzy, co daje mnóstwo czasu na podjęcie decyzji, czy będzie dla Ciebie odpowiedni.

Przeczytaj pełną recenzję Norton

🥈2. Bitdefender: Kompleksowy pakiet bezpieczeństwa ze skanerem złośliwego oprogramowania opartym na chmurze

Bitdefender jest jednym z najlepszych programów antywirusowych w 2025, ponieważ oferuje najwyższej klasy ochronę i jest doskonałym wyborem dla użytkowników smartfonów potrzebujących ochrony przed hakerami. Jego oparty na chmurze silnik antywirusowy wykorzystuje ogromny katalog złośliwego oprogramowania i uczenie maszynowe do wykrywania wszelkiego rodzaju złośliwego oprogramowania. Ponadto dzięki temu, że jest oparty na chmurze sprawia, jest super lekki, więc nawet pełne skanowanie systemu nie spowalnia urządzenia. Podobnie jak w przypadku Norton, skaner nie jest dostępny na iPhone (ale użytkownicy iOS mają inne zabezpieczenia).

Przetestowałem Bitdefender pod kątem wykrywania złośliwego oprogramowania na moim Androidzie przy użyciu tych samych plików malware, których użyłem do testowania Norton. Szczególnie podoba mi się sposób, w jaki aplikacja zaleciła wykonanie skanowania natychmiast po zainstalowaniu na moim telefonie Samsung. Przystąpiłem do skanowania i Bitdefender znalazł wszystkie pliki testowe, które umieściłem w moim telefonie.

Bitdefender oferuje również:

- Aplikacje w języku polskim na telefon z systemem iOS lub Android

- Ochronę sieci WWW.

- App Anomaly Detection.

- Autopilot (automatyczne zalecenia dotyczące bezpieczeństwa).

- Blokada aplikacji (tylko Android).

- Zabezpieczenie przed kradzieżą.

- Monitorowanie naruszeń danych (tylko e-mail).

- VPN (200 MB/dziennie) z lokalizacjami serwerów w ponad 50 krajach, w tym w Polsce.

- Kompatybilność ze smartwatchem.

- I więcej…

Funkcja antykradzieżowa Bitdefender jest szczególnie przydatna, jeśli Twój telefon zostanie kiedykolwiek ukradziony. Umożliwia zablokowanie urządzenia, wysłanie alertów, zrobienie zdjęcia złodzieja, a nawet wyczyszczenie urządzenia bezpośrednio z portalu internetowego Bitdefender, chroniąc dane przed hakerem. Przetestowałem tę funkcję na moim telefonie z Androidem i zadziałała idealnie. Niestety te funkcje nie są dostępne dla iPhone’a.

Innym imponującym narzędziem jest App Anomaly Detection, funkcja która stale monitoruje wszystkie aplikacje na telefon i powiadamia o wszelkich złośliwych lub podejrzanych działaniach. Chociaż nie jest dostępny na iOS, użytkownicy iPhone’a mają dostęp do narzędzia, które sprawdza ustawienia telefonu pod kątem potencjalnych luk w zabezpieczeniach.

Bitdefender Mobile Security zapewnia ochronę dla 1 urządzenia mobilnego (iOS lub Android) w cenie 14,99 US$ / rok. Oferuje również kilka bardziej kompleksowych planów, takich jak Total Security, który obejmuje do 5 urządzeń z systemem Windows, Mac, iOS lub Android za 50,00 US$ / rok. Wszystkie plany są objęte 30-dniową gwarancją zwrotu pieniędzy, co pozwala wypróbować Bitdefender bez ryzyka.

Przeczytaj pełną recenzję Bitdefender

🥉3. TotalAV: Przyjazny dla użytkownika program antywirusowy z doskonałą optymalizacją systemu

TotalAV to intuicyjny program antywirusowy z doskonałymi narzędziami do optymalizacji wydajności i innymi wysokiej jakości funkcjami bezpieczeństwa. Skaner złośliwego oprogramowania jest białą wersją silnika antymalware Aviry, który jest jednym z najlepszych na rynku.

Podczas moich testów TotalAV wykazał się wyjątkową wydajnością, wykrywając prawie każdy przypadek złośliwego oprogramowania w moim telefonie Samsung, uzyskując 99,6% wskaźnik wykrywalności. Chociaż jest nieco w tyle za konkurentami, takimi jak Norton i Bitdefender, którzy uzyskali doskonały wynik 100%, możliwości wykrywania TotalAV są nadal bardzo godne pochwały.

Niektóre z innych funkcji TotalAV obejmują:

- Aplikacje mobilne w języku polskim

- Narzędzia do czyszczenia systemu.

- Ochronę przed phishingiem.

- VPN z nieograniczoną ilością danych w ponad 30 krajach, w tym w Polsce.

- Monitorowanie naruszeń danych.

- Monitorowanie kradzieży tożsamości (tylko USA).

- Menedżer haseł.

- Sprawdzanie kodu QR

- I więcej…

Narzędzie antyphishingowe TotalAV, WebShield, jest całkiem dobre. Wykorzystuje połączenie systemów opartych na sztucznej inteligencji i dobrze znanych czarnych list niebezpiecznych stron internetowych do blokowania witryn phishingowych. Podczas moich testów przewyższał domyślne zabezpieczenia w Chrome i Safari, blokując wszystkie złośliwe strony internetowe, które próbowałem odwiedzić. Działa świetnie zarówno na iPhone’ach, jak i urządzeniach z Androidem.

Zaimponowały mi również narzędzia optymalizacyjne TotalAV. Moim ulubionym jest wyszukiwarka zduplikowanych plików, która lokalizuje i wycina podobne zdjęcia, kontakty i filmy, zwalniając miejsce na urządzeniu. Narzędzia te są szczególnie pomocne w poprawie wydajności telefonu i zachowaniu prywatności w Internecie po tym, jak padłeś ofiarą ataku. Podczas moich testów TotalAV usunął kilka zduplikowanych obrazów na moim iPhonie i znalazł ponad 500 MB śmieci na moim Androidzie. Jeśli jesteś użytkownikiem komputera, oferuje on również najlepszy program do czyszczenia komputerów w 2025.

TotalAV nie ma oddzielnego planu mobilnego, takiego jak Norton i Bitdefender, ale wszystkie plany obejmują urządzenia z systemem iOS i Android. Moim ulubionym jest Internet Security, który kosztuje 39,00 US$ / rok. Zapewnia skaner złośliwego oprogramowania, ochronę w czasie rzeczywistym, narzędzia do optymalizacji systemu, monitorowanie naruszeń danych, VPN i nie tylko, dla maksymalnie 5 urządzeń. Ponadto jest objęty 30-dniową gwarancją zwrotu pieniędzy.

Przeczytaj pełną recenzję TotalAV

Jak hakerzy uzyskują dostęp do Twojego telefonu?

Cyberprzestępcy używają różnych narzędzi do inicjowania ataków hakerskich. Oto niektóre z najczęstszych metod:

- Phishing/wyłudzanie informacji. Hakerzy często wysyłają e-maile lub SMS-y ze złośliwymi linkami, lub załącznikami. Kliknięcie lub pobranie takich rzeczy może zainstalować złośliwe oprogramowanie na telefonie, lub nakłonić Cię do przekazania poufnych informacji.

- Programy szpiegujące/keyloggery. Te złośliwe aplikacje działają w tle, nagrywając naciśnięcia klawiszy i szpiegując Twoje działania, często przesyłając te informacje z do hakerów.

- Ataki Brute Force. Używając oprogramowania do generowania ogromnej liczby domysłów, hakerzy mogą czasami złamać hasła i uzyskać dostęp do Twojego urządzenia lub kont.

- Publiczne eksploity Wi-Fi/Bluetooth. Hakerzy mogą wykorzystywać luki w zabezpieczeniach publicznych sieci Wi-Fi i połączeń Bluetooth, aby uzyskać nieautoryzowany dostęp do podłączonych urządzeń.

- Zainfekowane stacje ładowania. Publiczne stacje ładowania mogą czasami zostać naruszone w celu instalowania złośliwego oprogramowania na podłączonych urządzeniach.

- Ataki polegające na przekierowaniu wiadomości tekstowych. Wykorzystując luki w zabezpieczeniach sieci komórkowych, hakerzy mogą przekierowywać wiadomości tekstowe na swoje urządzenia, co jest szczególnie niebezpieczne, jeśli używasz SMS do uwierzytelniania dwuskładnikowego.

- Zamiana kart SIM. W tej metodzie haker przekonuje dostawcę usług komórkowych do przeniesienia numeru telefonu na nową kartę SIM, którą kontroluje. Może to dać im dostęp do dowolnego konta, które używa Twojego numeru telefonu ze względów bezpieczeństwa, takiego jak adres e-mail, media społecznościowe, a nawet konta bankowe.

Co może się zdarzyć, gdy Twój telefon zostanie zhakowany

Hakowanie telefonu może mieć katastrofalne skutki. Oto niektóre z potencjalnych konsekwencji:

- Naruszenie prywatności. Korzystając z oprogramowania szpiegującego, hakerzy mogą monitorować Twoje zachowanie, online i poza nim. Mogą zobaczyć, które strony internetowe często odwiedzasz, przeanalizować historię wyszukiwania, odczytać wiadomości, śledzić, z których aplikacji korzystasz, a nawet śledzić Twoją fizyczną lokalizację za pomocą GPS.

- Kradzież haseł i danych wrażliwych. Hakerzy wykorzystują keyloggery lub ataki phishingowe do zbierania haseł i poufnych danych, w tym danych związanych z bankowością. Może to prowadzić do nieautoryzowanych transakcji, inwazyjnego dostępu do mediów społecznościowych i ujawnienia danych osobowych.

- Rozprzestrzenianie zainfekowanych wiadomości. Twoje urządzenie może zostać przejęte, aby rozsyłać wiadomości tekstowe lub e-maile zawierające złośliwe oprogramowanie do kontaktów z listy w telefonie. Może to narazić na szwank ich urządzenia i wzbudzić podejrzenia, ponieważ będzie się wydawać, że wiadomości pochodzą od Ciebie.

- Nieautoryzowany dostęp do kamery i mikrofonu. Wyrafinowane złośliwe oprogramowanie pozwala hakerom zdalnie aktywować kamerę i mikrofon. Jest to alarmujące, ponieważ pozwala cyberprzestępcom szpiegować Twoje życie osobiste, nagrywać rozmowy i potencjalnie wykorzystywać te informacje do szantażu.

- Kradzież tożsamości. Dzięki danym osobowym, takim jak imię i nazwisko, adres i numer ubezpieczenia społecznego, hakerzy mogą podszywać się pod Ciebie, co może obejmować tworzenie fałszywych dowodów tożsamości, otwieranie nowych kont bankowych lub prowadzenie nieuczciwych działań w Twoim imieniu.

- Żądania okupu. Niektórzy hakerzy używają oprogramowania wymuszającego okup, aby zablokować dostęp do telefonu. Ten rodzaj złośliwego oprogramowania zaszyfruje Twoje dane, a cyberprzestępcy zażądają okupu (zwykle w kryptowalucie) za klucz deszyfrujący.

- Wymazanie danych. Złośliwe oprogramowanie, takie jak robaki kryptograficzne, może usunąć wszystkie dane z telefonu, w tym zdjęcia, filmy i niezbędne dokumenty, czasami bez możliwości odzyskania.

- Opłaty pieniężne. Telefonem można manipulować, aby wykonywać połączenia premium lub wysyłać wiadomości premium, co wiąże się z wysokimi opłatami. Hakerzy mogą również korzystać z Twojego konta mobilnego, aby subskrybować płatne usługi bez Twojej zgody.

- Ekspozycja danych korporacyjnych. Jeśli używasz telefonu do pracy, hakerzy mogą uzyskać dostęp do poufnych danych firmowych, narażając nie tylko bezpieczeństwo, ale także aktywa i reputację Twojej firmy.

Jak chronić telefon przed włamaniem

Biorąc pod uwagę ryzyko i skutki włamań, ważne jest, aby podjąć kroki w celu zapewnienia bezpieczeństwa. Postępuj zgodnie z tymi środkami, a znacznie zmniejszysz prawdopodobieństwo, że padniesz ofiarą włamania do telefonu.

- Użyj mobilnego programu antywirusowego z ochroną w czasie rzeczywistym. Zainwestuj w niezawodną aplikację antywirusową, taką jak Norton lub Bitdefender. Na szczególną uwagę zasługują App Adviser Norton i Wykrywanie anomalii aplikacji Bitdefender, ponieważ obie skanują aplikacje pod kątem złośliwego zachowania.

- Nie klikaj podejrzanych linków. Zachowaj ostrożność i unikaj klikania linków z nieznanych źródeł w e-mailach, SMS-ach lub wiadomościach w mediach społecznościowych, ponieważ mogą to być próby phishingu.

- Unikaj zewnętrznych sklepów z aplikacjami. Pobieraj aplikacje tylko z renomowanych źródeł, a mianowicie ze sklepu Google Play i Apple App Store. Sklepy z aplikacjami innych firm nie będą miały tych samych standardów bezpieczeństwa i mogą hostować złośliwe aplikacje.

- Unikaj jailbreakingu telefonu. Wyłączenie funkcji bezpieczeństwa może narazić Twój telefon na niebezpieczeństwo. Sprawia również, że Twoje urządzenie jest łatwiejszym celem dla złośliwego oprogramowania.

- Używaj bezpiecznych haseł i loginów biometrycznych. Stosuj silne, unikalne hasła do swoich kont i w miarę możliwości korzystaj z uwierzytelniania biometrycznego. Menedżery haseł, takie jak 1Password, mogą pomóc w tworzeniu i przechowywaniu silnych haseł bez konieczności ich zapamiętywania.

- Włącz uwierzytelnianie dwuskładnikowe (2FA). Gdy tylko jest to możliwe, użyj 2FA, aby dodać kolejną warstwę bezpieczeństwa, co utrudni hakerom włamanie się na Twoje konta, nawet jeśli znają Twoje hasło.

- Korzystaj z VPN w publicznej sieci Wi-Fi. Publiczne sieci Wi-Fi są często niezabezpieczone. VPN szyfruje dane, utrudniając hakerom przechwytywanie wszelkich informacji wysyłanych lub otrzymywanych podczas korzystania z publicznej sieci Wi-Fi. Norton ma dobrą sieć VPN, która zawiera nieograniczoną ilość danych we wszystkich swoich planach 360.

- Aktualizuj swój system operacyjny. Regularnie aktualizuj system operacyjny i aplikacje telefonu. Aktualizacje często zawierają poprawki bezpieczeństwa, które chronią przed nowo odkrytymi lukami w zabezpieczeniach.

- Monitoruj uprawnienia aplikacji. Regularnie sprawdzaj uprawnienia aplikacji i zarządzaj nimi, upewniając się, że Twoje aplikacje mają dostęp tylko do potrzebnych im danych.

- Uważaj na niechciane komunikaty. Jeśli otrzymasz nieoczekiwane połączenia lub wiadomości z prośbą o podanie danych osobowych, lub dostęp do urządzenia, zachowuj się sceptycznie i nie udostępniaj żadnych informacji.

Często zadawane pytania

Czy możesz usunąć hakerów ze swojego telefonu?

Tak, możesz usunąć hakerów ze swojego telefonu. Zacznij od zainstalowania renomowanej aplikacji antywirusowej na urządzenia mobilne, takiej jak Norton, a następnie wykonaj pełne skanowanie i upewnij się, że wszystkie funkcje ochrony są włączone. Następnie usuń wszelkie nieznane aplikacje i zmień wszystkie hasła. Warto również sprawdzić uprawnienia aplikacji i upewnić się, że system operacyjny jest aktualny. W poważnych przypadkach może być konieczne przywrócenie ustawień fabrycznych telefonu.

Jakie są rozwiązania dla zhakowanego telefonu?

Podstawowym rozwiązaniem dla zhakowanego telefonu jest zainstalowanie oprogramowania antywirusowego. Renomowany program antywirusowy, taki jak Norton, będzie skanować i usuwać złośliwe oprogramowanie zainstalowane na telefonie. Oprócz zainstalowania programu antywirusowego zalecam zmianę wszystkich haseł na urządzeniu i wszelkich kont online, do których uzyskano dostęp z telefonu. Jeśli podejrzewasz, że haker nadal ma dostęp nawet po wykonaniu tych kroków, może być konieczne wykonanie resetowania fabrycznego telefonu. Na koniec zawsze aktualizuj swój system operacyjny i aplikacje do najnowszych wersji, ponieważ te aktualizacje często zawierają poprawki bezpieczeństwa, które mogą zapobiec włamaniom.

Co wybrać, aby sprawdzić, czy mój telefon został zhakowany?

Nie ma uniwersalnego numeru pozwalającego sprawdzić, czy telefon został zhakowany. Najlepszym sposobem sprawdzenia, czy telefon został naruszony, jest regularne przeprowadzanie skanowania za pomocą aplikacji antywirusowej na urządzenia mobilne, takiej jak Norton. Ponadto należy zwrócić uwagę na nietypowe zachowania, takie jak wyczerpywanie się baterii, niska wydajność lub nieznane aplikacje. Polecam również być na bieżąco z najnowszymi zagrożeniami bezpieczeństwa.

Czy wyłączenie telefonu może powstrzymać hakera?

Wyłączenie telefonu może tymczasowo zakłócić dostęp hakera. Nie jest to jednak rozwiązanie trwałe. Po ponownym włączeniu telefonu, jeśli złośliwe oprogramowanie lub narzędzia nieautoryzowanego dostępu nadal są obecne, haker może odzyskać dostęp. Ważne jest, aby przestrzegać odpowiednich protokołów bezpieczeństwa, takich jak instalacja programu antywirusowego, usuwanie podejrzanych aplikacji i zmiana haseł, aby naprawdę zabezpieczyć urządzenie.

Jak usunąć hakera z telefonu Samsung?

Aby usunąć hakera z telefonu Samsung, zacznij od zainstalowania godnego zaufania programu antywirusowego, takiego jak Norton lub Bitdefender. Uruchom pełne skanowanie systemu i postępuj zgodnie z zaleceniami aplikacji dotyczącymi radzenia sobie z zagrożeniami. Następnie odinstaluj wszelkie nieznane lub podejrzane aplikacje. Następnie zmień wszystkie hasła, zwłaszcza w przypadku kont wrażliwych, takich jak poczta e-mail i bankowość. Upewnij się, że system operacyjny i aplikacje telefonu są zaktualizowane do najnowszych wersji. W ostateczności rozważ przywrócenie ustawień fabrycznych.